Dotychczas trzymałem się zasady, że przełączam się na wyższą wersję kernela dopiero, gdy dana wersja jest oznaczona jako LTS i jest większa niż 10-ta wersja danego jądra, zakładając, że wtedy już będzie stabilna.

W tym kontekście, od kilku miesięcy używałem kernela 6.12.

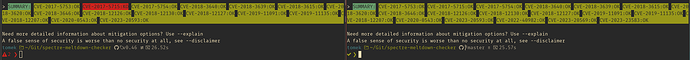

Jednak b. przydatny pakiet z AUR pokazał mi, że byłem w tym czasie wystawiony na potencjalną pastwę podatności Spectre v2. Poniższa komenda pokazała na czerwono, że mój system nie jest w pełni zabezpieczony przed zagrożeniem CVE-2017-5715.

sudo spectre-meltdown-checker

Pomocny CzatGPT zasugerował mi, że:

- Kernel 6.12 to eksperymentalna wersja LTS (tak zwane early LTS), nie w pełni przetestowana na wszystkich konfiguracjach - (co mnie trochę zaskoczyło, bo to już wersja 44 tego kernela)

- Kernel 6.6 to sprawdzona, stabilna, klasyczna wersja LTS,

I rzeczywiście pod kernelem 6.6 ta podatność u mnie nie występuje (co pokazała powyższa komenda).

Wniosek dla mnie (i sugestia dla Was) na przyszłość:

- nie speszyć się z przejściem na wyższy kernel,

- poczekać do trochę wyższej wersji

- i koniecznie sprawdzić czy nowy kernel jest na pewno zabezpieczony przed Spectre, Meltdown i podobnymi.